30 September 2024

유출 사태 핵심 쟁점 2가지, 해시 알고리즘과 애플 ID 개인신용정보 식별 여부

양측이 동일한 사안에 대해 정반대로 해석을 하고 있는 상황이라 향후 치열한 법리 다툼이 이어질 것이라는 전망도 나옵니다. 그런데 기술적 측면에서, 규제 준수라는 준법 적 측면에서 과연 문제가 없는 걸까요? 한번 천천히 이 사건을 곱씹어보도록 합시다. 핵심이 되는 쟁점은 두 가지입니다.

하나는 SHA-256이라는 해시 알고리즘(금감원에서는 암호화 프로그램으로 표현하고 있습니다)을 사용했다는 것, 다른 하나는 애플 ID에 매칭되는 개인신용정보의 식별 여부입니다. 금감원은 카카오페이가 공개된 암호화 프로그램 중 가장 일반적으로 통용되는 암호화 프로그램인 SHA-256을 사용하였고, 해시 처리를 위한 함수에 랜덤 값을 추가하지 않고 전화번호/이메일 등 해당정보 위주로만 설정하였기 때문에 일반인도 복호화 가능한 수준으로 원본 데이터 유추가 가능하다고 했는데요.

이 문제를 해석하기 위해서는 먼저 SHA-256(혹은 SHA-2)가 무엇인지 이해해야 합니다.

SHA(Secure Hash Algorithm)을 활용한 데이터 암호화의 중요성

SHA-2는 SHA-224, SHA-256, SHA-384, SHA-512를 총칭해서 부르는 말인데요. SHA는 Secure Hash Algorithm의 약자를 의미합니다. 안전하게 해시할 수 있는 알고리즘이라는 뜻으로 미 국가안보국(NSA)이 1993년에 처음으로 설계, SHA-0과 SHA-1을 거쳐 미국 국가 표준으로 지정한 알고리즘입니다.

그렇다면 해시 함수(Hash Algorithm)는 무엇일까요? 해시 함수란 임의의 길이로 들어오는 데이터들을 고정된 길이의 데이터로 만들어주는 일종의 변환 도구입니다. 특히 이 해시 함수에 있어서 가장 중요한 요건은 충돌 저항성인데요. 주어진 입력값이 다른 경우에 동일한 해시 결과물을 발생시키지 않아야 한다는 것입니다.

이를 활용하여 비밀번호를 사용할 때 적절하게 해시 함수를 적용하면 평문으로 입력된 데이터를 식별하기 힘든 고정된 길이의 데이터로 변환, 원래의 데이터를 복구하지 못하게 하면서 정합성 여부를 안전하게 검토할 수 있게 되죠. 서버나 데이터베이스에 비밀번호 평문을 저장하면 유출의 위험성이 있기 때문에 이런 방식을 택한 것입니다. 금감원측에서 문제를 제기한 것은 SALT를 더하지 않은 단순 SHA-256 해시를 사용해서 전화번호를 해시했다는 것입니다. SALT는 데이터, 비밀번호, 통과암호를 해시 처리하는 단방향 함수의 추가 입력으로 사용되는 랜덤 데이터입니다. 소금이 갑자기 암호 이야기에서 왜 나올까요?

요리를 할 때, 우리는 맛을 내기 위해 소금이나 후추를 첨가합니다. 원래 해시 함수는 암호화를 위해 만들어진 것이 아니기 때문에 원문 데이터를 해싱하기 전에 임의의 데이터를 첨가하는 기술입니다. 이 SALT나 Pepper를 사용해서 보안 취약성을 보완하는거죠.

두 방식의 차이는 개인마다 랜덤하게 생성되는 값으로 데이터베이스에 저장되는지(SALT), 모든 사람에게 동일하며 데이터베이스에 저장되지 않는지(Pepper)만 다를 뿐이죠.

개인 정보 유출 사태는 SALT를 사용하지 않아 발생한 문제?

금감원의 주장은 SALT를 사용하지 않아서 문제라는 겁니다. 한국에서 사용하는 휴대전화 번호를 구성하는 체계는 010-XXXX-XXXX로 총 10^9개의 조합이기 때문에 1억개의 전화번호-해시값 테이블만 만들어 놓으면, 해당 신용 정보의 주인이 어떤 전화번호를 사용하고 있는지 손쉽게 알아낼 수 있다는 것입니다.

1억개의 SHA-256 해시값을 만드는데 걸리는 시간은 보통의 컴퓨터로도 10분이내에 가능한데요. 이런 해킹 방식을 '레인보우 테이블(Rainbow Table)'이라고 말합니다. 레인보우 테이블은 특정 해시 함수에 대해 입력되는 모든 값과 거기에 대한 모든 출력값이 어떻게 대응하는지를 정리해 놓은 자료입니다. 해시 값에 대해 이러한 테이블을 활용한다면 언젠가는 해당 서버에서 활용된 해시 함수를 유추하거나 비밀로 가려둔 평문을 해석하는 것이 가능해지기 때문입니다.

그래서 SALT나 Pepper를 함께 사용해야 한다는거죠. 과거 2012년, SALT를 추가하지 않은 해시값으로 비밀번호를 만들었다가 해커에 의해 비밀번호 유추 공격을 받은 링크드인(LinkedIn) 사태를 생각하면 금감원의 지적도 일리가 있습니다.

휴대전화 번호체계가 가진 근본적 보안 취약점

그런데 금감원의 지적은 본질을 이해하지 못한 지적입니다. 바로 휴대전화 번호체계 자체에 치명적인 한계가 있다는 것입니다. 경우의 수가 1억 개 밖에 안돼서 SALT가 있으니 없으나 무관하다는 거죠.

비트코인 등 암호화폐가 대두되면서 GPU를 사용한 해시 함수 사용이 매우 보편화되었고, 거기다 SHA-2를 풀기 위해서 존재하는 전용 ASIC(Application Specific Integrated Circuit, 주문형 반도체)가 다양한 중국 생산자들에 의해 저렴하게 시장에 풀렸기 때문에 더더욱 이런 문제는 심각해집니다.

그래서 최근에는 SHA-2 + SALT를 사용한 암호화 기법보다 더 강력한 기법들이 추천되는 상황입니다. SHA 자체가 고속 처리를 위한 해시 함수에서 출발한 함수이기 때문에 보안을 계속 더해도 취약성 자체는 남아있기 때문입니다. 실제로 현대의 크래킹 기술에 0~9 사이의 숫자 8개 조합, 총 1억개 밖에 안되는 휴대전화 번호체계의 한계가 결합하면 SALT는 추정할 필요조차 없어집니다. 금감원의 지적에 구멍이 생겨버리는 겁니다.

1억번 연산은 ASIC도 아니라 게이밍 GPU 수준에서 0.05초만에 찾을 수 있습니다. ASIC을 사용하면 거기에 10만배(10^5)만큼 더 빨라지겠죠. 실제 SALT는 해시의 시도횟수를 SALT의 엔트로피만큼 증가시키기 위해 있는 것이 아니라, 레인보우 테이블 공격을 막기위해 존재하기 때문이죠. 전화번호라는 모든 테이블이 확보되어 있다면, 현실적으로 단순대입법(Brute Force) 공격을 막을 수 없습니다.

보안성이 더욱 강화된 다양한 해시 알고리즘들

정말 문제는 최근 암호학계에서 추천되는 Argon2, Balloon Hashing과 같이 GPU를 사용한 공격에 저항성을 극대화한 알고리즘을 사용하지 않고 SHA-2에 집착하고 있는가 하는 것입니다.

Argon2의 경우 연산 시간 및 메모리 사용 정도를 조절하여 알고리즘의 복잡성을 더욱 강화할 수 있으며, 현재까지 알려진 공격에 대해 강력한 보안성을 제공한다는 장점이 있습니다. Balloon Hashing은 이와 반대로 비밀번호와 SALT를 반복적으로 해시하여 보안성을 보다 강하게 확보하는 접근 방식을 택했죠. 굳이 최신 기술이 아니라도 됩니다. 과거에 만들어진 BCrypt 역시 아직도 유효합니다. Bcrypt는 강력하긴 하지만 GPU가 만들어지기 전에 설계된 해시 함수라서 GPU를 사용한 공격에 취약하다는 한계점이 있죠. 하지만 그럼에도 불구하고 해시 함수 처리 자체가 느려서 단순대입법 공격에 대한 강한 저항성을 확보하고 있는데, 그것만으로도 상당한 보안적 이점을 제공합니다.

과거에 만들어진 알고리즘은 해시를 복잡하게 여러번 해서 연산 자체를 느리게 하는 것에 집중했는데(PBKDF2, BCrypt) 컴퓨팅파워가 좋은 요즘은 메모리 자체의 저항성 확보(Memory-hardness)에 집중합니다. 이 방식을 적용한 해시 함수가 Argon2, Balloon이죠.

카카오페이가 개인정보 데이터에 SHA-2 사용을 고집한 진짜 이유?

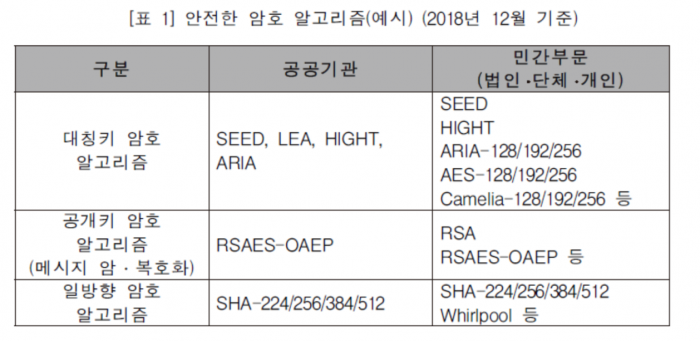

이런 상황임을 알면서도 카카오페이는 왜 하필 SHA-2를 썼을까요? 놀랍게도 이건 한국 규제 당국에서 정한 안전한 암호 알고리즘으로 정해져 있기 때문입니다. 2020년 12월에 개인정보보호위원회와 한국인터넷진흥원이 발간한 「개인정보의 암호화조치 안내서」에 따르면 안전한 일방향 암호 알고리즘은 'SAH-224/256/384/512'로 SHA-2로 규정되어 있습니다.

문서에는 "권고 암호 알고리즘은 기술변화, 시간 경과 등에 따라 달라질 수 있으므로 암호화 적용 시 국내외 암호 관련 연구기관에서 제시하는 최신 정보를 확인하여 적용이 필요하다"고 기록되어 있지만, 문제는 공무원들이 이 문서화된 근거에 따라서만 판단하다보니 "SHA-2가 아니면 안된다"고 판단하고 규제를 하게 된 것입니다. 보안을 지키자니 보안 규제에 어긋나서 인증을 받을 수 없고, 인증을 받고 보안 규제를 지키자니 보안을 포기해야 하는 딜레마가 발생하는 겁니다.

또 다른 쟁점, 애플 결제시스템을 위한 NSF 스코어

두 번째 쟁점은 NSF 스코어입니다. 애플은 애플ID 일괄 결제를 위해 애플 결제시스템 운영에 필요한 고객 신용점수인 NSF 스코어(Non-Sufficient-Funds)를 제휴 선결 조건으로 요구한 바 있습니다. 금감원 관계자는 "NSF 스코어 산출 명목이라면 산출 대상 고객의 신용정보만 제공해야 하는데 전체 고객의 신용정보를 제공한 것은 이해하기 어렵다"며 "신용정보 처리 위탁에 해당하기 위해선 카카오페이의 관리 하에 알리페이가 정보를 처리하는 등 여러 요건을 만족했어야 한다"고 지적했는데요.

카카오페이측은 이에 대해 "애플의 앱스토어 결제수단 제공을 위한 정상적 고객 정보 위·수탁"이라고 해명하면서 신용정보법 17조 1항을 근거로 들었습니다. 법령에 따르면 개인신용정보의 처리 위탁으로 정보가 이전되면 정보 주체의 동의가 요구되지 않는 것으로 규정되는데, 해당 정보는 위탁자인 카카오페이가 원활한 업무 처리를 위해 제3자에게 정보 제공을 하는 것이라 사용자 동의가 불필요하다는 주장이죠.

금감원은 이에 대해 다시 반박하면서 "이번 사례를 업무 위·수탁으로 보려면 알리페이 같은 전자지급 결제대행(PG)의 본업이 NSF 스코어 산출이어야 할텐데 PG사의 일반적 업무는 대금결제"라며 "카카오페이는 업무 위·수탁 계약서를 제출하지 못했고, 알리페이를 관리·감독했다는 증거도 없었다"고 강조했습니다. 카카오페이는 다시 "누구의 정보인지 식별할 수 없는, 절대 해독이 불가능한 정보를 전달했기 때문에 신용정보법상 위반사항이 아니다"고 입장을 밝혔습니다.

망분리 정책으로 보는 보안 정책의 현실과 한계

두 번째 문제의 쟁점 역시 '해독 가능성'의 여부인데요. 결국 SHA-2가 인정되는지 아닌지를 검토하는 해시 함수의 선정 문제로 넘어가게 됩니다. 규제에 의해서 보안이 역으로 해쳐지는 이런 문제는 다른 곳에도 있습니다. 바로 망분리입니다.

한국에서는 앞서 언급한 SHA-2와 같이 망분리를 안전을 위해 강제하고 있습니다. 하지만 망분리는 수많은 방법 중 하나일 뿐이지 만병통치약이 아니에요. 이 방법을 강제하니까 당국과 은행 등 다양한 기업은 망분리에 모든 보안을 의존해버립니다. 그 덕분에 분리된 망 안쪽엔 아무런 규제가 없고, 보안사고가 발생해도 "망분리를 무력화했으니 어쩔 수 없다"며 면피할 수 있게 됩니다.

법적으로도 책임이 사라지죠. 국가에서 권고한 대로 한 거니까요. 이런 정책은 세계 어디에도 없습니다. 대부분의 나라에선 수단을 규제하는 것이 아니라 최종 목적인 보안을 지키지 못했을 때 징벌적 처벌을 하죠. 지금과 같이 수단을 규제하고, 사고가 생겨도 규제를 완벽히 다 지켰으므로 책임이 덜어지고 처벌이 경감된다면 그 누구도 보안 사고 방지에 대해 깊은 생각을 하지 않을 것입니다. 실제 현행 보안 체계는 '은행의 업무 편의'나 '기업의 면피'에 모든 것이 맞춰져 있는 경우가 많습니다. 규제당국이 업무를 최소화하려는 경향, 책임을 회피하려는 경향과 징벌적 손해배상을 거부하려는 기업들의 압박이 결합되어 실질적인 보안 효과는 없지만 허례허식으로만 작동하는 보안체계가 상당히 많습니다.

우리는 이런 부분에 대해 집중해야 합니다. 계속 의문을 제기하고, 기업들이 보다 실질적인 보안 대응을 하도록, 당국은 기술의 발전과 별개로 폭넓게 기업의 책임을 다룰 수 있도록 꾸준히 의견을 내야겠죠

최근 북한의 방산업체에 대한 공격 사고가 다수 발생하고 있습니다. 북한의 공격이니 어쩔 수 없다고 생각해선 안됩니다. 옛날에

쓰이던 보안 기술/방식에만 안주하고 있으니 그 북한에게도 기밀 유출 사고를 당하고, 국가 핵심 정보들이 다량 유출된거죠. 단순

법령이 제정되던 시기에 써먹을 수 있는 기술만을 권고하는 것이 아니라, 실체적인 문제에 집중하고 이를 해결하기 위해 최선을 다할

필요가 있습니다.

인텔렉추얼데이터는 기업의 중요 데이터를 취급하는 eDiscovery 진행 시 발생 가능한 보안 위협에 대해 다각도로 분석하여 철저히 대비하고 있습니다. 또한 최신 보안 기술을 활용하고, 최신 공격 방식에 대한 연구와 내부 담당자 교육을 기반으로 데이터 보호에 최선을 다하고 있습니다. 신뢰할 수 있는 eDiscovery 서비스가 필요하다면 대한민국 eDiscovery의 절대적 기준, 인텔렉추얼데이터를

만나보세요.

중국 생성형 인공지능 딥 시크(DeepSeek R1)의 과도한 이용자 정보 수집이 아직도 논란이 되고 있습니다. Open AI가 있는 미국은 물론이고 한국에서도 금지령이 확산되고 있는데요. 계속되는 주요 기관의 딥 시크 접속 차단 조치외교부와 국방부, 산업통상자원부가 6일 딥 시크 사이트 접속을 차단한데 이어 통일부와 농림축산식품부, 보건복지부, 환경부, 과학기술정보통신부 등도 7일 딥 시크 금지령에 동참했습니다. 앞서 행정안전부와 국가정보원은 지난 3일 모든 중앙부처와 광역 지방자치단체에 딥 시크, 오픈AI 등 생성형 인공지능(AI)을 사용할 때 민감한 정보는 입력하지 말라는 내용을 담은 보안 가이드라인을 발송한 바 있는데 이 같은 지침에 따라 접속 차단이 늘어나고 있습니다.한국거래소도 지난달 말 딥 시크 접속을 차단하는 등 내부 보안 조치를 실시했습니다. 한국 거래소는 현재 Open AI의 Chat GPT와 구글 제미나이 등 미국 기업들의 AI 서비스 이용은 막지 않고 있습니다. 한국인터넷진흥원(KISA) 역시 <보호나라> 홈페이지를 통해 생성형 AI 사용 시 주민등록번호, 전화번호, 주소 및 금융 정보 등의 개인 정보를 입력하지 않도록 주의하라는 내용이 포함된 ‘생성형 AI 사용 관련 주의 보안권고’를 공지했습니다. 생성형 AI 공개가 하루 이틀 일이 아닌데 이렇게 나오는 것은 다분히 딥 시크를 겨냥한 것이라고 볼 수 있습니다.딥 시크 코드 해독으로 밝혀진 개인정보 유출?거기다 개인정보 유출 증거가 나왔다며 미국 사이버보안업체 페루트(feroot) 시큐리티의 이반 차린니 최고경영자(CEO)가 AI 소프트웨어를 활용해 딥시크의 코드를 해독한 결과 감춰진 부분을 발견했다는 보도가 미국 ABC방송을 통해 발표되었는데요. 차린니 CEO는 "중국 정부의 통제 아래 있는 서버들과 중국 내 회사로의 직접적 연결이 보인다"며 "이는 과거에는 한 번도 본 적이 없는 것"이라고 말했습니다.딥 시크 코드 내에 차이나모바일의 온라인 레지스트리 사이트 'CMPassport.com'으로 사용자 정보를 전송하는 기능을 지닌 코드가 의도적으로 은폐된 듯한 모양새로 삽입돼 있었다는 게 차린니 CEO의 주장입니다. 이들은 "딥 시크에 가입하거나 로그인하는 사용자는 자신도 모르게 중국 내 계정을 만들게 돼 신원과 사용한 검색어 등이 중국 정부 시스템에 노출될 수 있다는 것"이라고 설명했는데요. 미 국토안보부 차관을 지낸 존 코언은 ABC 방송 인터뷰에서 "국가안보 당국자들은 언제나 중국 기업들이 판매하는 기술제품에 중국 정부가 자료를 들여다볼 수 있는 백도어가 있다고 의심해 왔다"면서 "이번 사례에선 그런 백도어가 발견됐고 열렸으며 이는 우려스러운 일"이라고 말했습니다. 미 하원 정보위원회 소속인 조시 고트하이머 의원도 "모든 정부 기기에서 딥 시크를 즉각 금지해야 한다"면서 "누구도 본인 기기에 내려받지 못하게 해야 하고 대중에도 알려야 할 것"이라고 말했습니다.오픈 소스인데 백도어 삽입? 지속되는 보안 관련 논란그러나 좀 이상합니다. 클린 코드 원칙 이야기를 하지만 잘 지켜지지 않을뿐더러, 소스가 공개돼 있는데 백도어를 다 보이게 심어놨다는 게 쉽게 납득하기 힘듭니다. 중국 레지스트리 사이트 역시 다른 단계가 아니라 로그인 단계에서 중국 통신사 네트워크 주소가 하드코딩되어 있다는 것을 증거라고 주장하고 있는거죠. 그런데 실제 개발을 해 보면 서버 주소나 암호화 키 등은 암호화가 되어 숨겨집니다. 저렇게 드러내는 것이 오히려 더 어색하죠.일각에서는 이를 보고 '중국의 세계 감시', '기술 탈취'를 이야기하지만 아직까지 드러난 바에 따르면 과도한 공포가 아닐까 하는 의구심을 갖게 한다는 것입니다. 정말로 숨길 의도가 있었다면 더 깔끔한 방법으로, 티나지 않게 숨길 수가 있거든요. 많은 사람들은 이런 갑작스러운 차단에 대해 미국이 OAI를 차세대 성장 동력으로 내세우는 가운데 스타게이트 프로젝트를 발족하면서 딥 시크의 등장이 달갑지 않아서 스타게이트 프로젝트 참가국들을 통해 압박을 하고 있다는 해석을 내놓기도 했습니다. 실제 미국 FCC(연방통신위원회, Federal Radio Commission)은 차이나모바일을 국가안보 위협으로 지정하기도 했는데, 이 상황에서 딥 시크 로그인 페이지에서 해당 기업의 코드가 발견되었다는 점에서 더욱 더 문제시하려는 것 아닌가 하는 의혹도 있습니다.딥 시크 보안에 대한 우려와 중국 정부의 반발각국 정부와 기업이 보안 우려에 따라 중국 AI 모델 딥 시크 사용 금지에 나서자, 중국은 불법 데이터 수집은 없다며 반발에 나섰는데요. 궈자쿤 중국 외교부 대변인은 정례 브리핑에서 "중국은 국가 안보 개념을 일반화하고 경제·무역 문제를 정치화하는 방식에 일관되게 반대해왔다"며 "지금껏 기업 혹은 개인에 위법한 형식으로 데이터를 수집·저장하라고 요구한 적도 없고 요구하지도 않을 것"이라고 강조했습니다. 아울러 중국 기업의 합법적 권익을 굳게 수호할 것이라며 경우에 따라 보복 조치에 나설 수 있다고 말했습니다. 하지만 중국의 국가정보법 상 모든 조직과 개인이 정부의 정보 활동을 지원하고 협력하도록 요구하고 있기 때문에, 중국 당국은 딥 시크가 수집한 해외 사용자의 데이터에 접근할 가능성이 있다는 우려 자체는 상존하고 있습니다. 실제 중국은 다양한 분야에서 과도한 개인정보를 가져가는 모습을 보여줬거든요. 물론 아직까지 딥 시크가 이런 위험성이 있다는 것이 증명되진 않았지만, 이번 딥 시크 사태를 놓고 미국과 중국이 다투는 것은 AI 기술이 가져올 수 있는 개인정보 보호, 데이터 주권, 국가 안보, 기술 헤게모니 등 다양한 문제를 잘 보여준다고 생각합니다.국가 간 데이터 흐름을 관리할 통일된 프레임워크의 필요성사실 국제사회는 이런 문제에 대응하기 위해 다양한 규제 프레임워크를 제시하고 있습니다. 대표적인 것이 EU의 COMPL-AI 프레임워크입니다. 이 프레임워크는 AI 모델의 해킹 위험과 편향성을 체계적으로 평가하는 기술적 규제의 선례를 제시하고 있습니다. EU AI Act의 6대 윤리 원칙을 27개의 기술 벤치마크로 구체화하여, 프롬프트 유출이나 목표 변조와 같은 사이버 보안 위협에 대한 모델의 취약성을 진단하고, HarmBench 데이터셋을 활용해 인종과 성별 편향성을 정량화 합니다. 오는 2025년 4월부터 EU AI Act의 공식 감사 도구로 활용됩니다. 하지만 아직까지 범 국가 간 단일 모델, 통일 프레임워크는 만들어지지 않았습니다.그리고 국가 간 데이터 흐름, 소위 크로스보더 데이터 흐름에 대한 관리의 중요성 역시 부각되게 되었습니다. EU의 GDPR, Data Act, 미국 법무부(DOJ) 등의 정책이 충돌하게 된거죠. 프레임워크를 비롯해 데이터 관리에 있어서 까지 국제 공조, 조화가 시급한 과제가 되고 있는 상황입니다. 미-중간의 다툼도, AI의 미래를 위한 경쟁도 좋지만 무엇보다 사람들이 안전한 시스템을 쓸 수 있도록 투명한 체계를 만드는 것이 피할 수 없는 AI의 대두 시대, 그리고 그 시대에서 살아갈 인류의 공공복리를 위해 필요한 내용이 아닐까 생각됩니다.

Feb 13 2025

올해 가장 많이 뉴스에 오르내릴 무역 이슈로는 단연 미국과 중국의 충돌이 꼽힙니다. 실제로 지난 1기 정부 시기 미-중 무역분쟁을 시작했던 도널드 트럼프 당선인이 지난 20일 미국 대통령에 공식 취임하면서 새롭게 미-중간 갈등이 다시 재점화될 가능성이 매우 높아 보이는데요. 이미 트럼프 당선인은 중국에 대한 공세와 압박에 적극 나설 것임을 본인의 SNS 등을 통해 수 차례 언급한 적 있었습니다. 중국에 강력한 보복 관세를 물리는 것은 물론 반도체 부문 등 각종 규제를 통해 중국을 옥죄겠다는 의지를 노골적으로 천명해 왔죠.트럼프 대통령 2기의 시작, 새로운 사이버 냉전의 시작 통상뿐만 아닙니다. 양국간의 사이버 전쟁 역시 치열하게 벌어지고 있습니다. 바로 한국시간 17일, 블룸버그는 지난해 말 있었던 미국 재무부 해킹 당시, 중국 해커가 재닛 옐런 재무장관의 컴퓨터까지 침입, 비밀로 지정되지 않은 40여 개의 파일에 접근했다고 보도했습니다. 해커들은 또한 윌리 아데예모 재무부 부장관과 브래드 스미스 차관 대행의 컴퓨터에도 침투한 것으로 전해졌는데요. 미 재무부는 중국 해커들이 400대 이상의 노트북, 데스크톱 컴퓨터와 함께 재무부 고위 관리들의 컴퓨터에 침입해 직원들이 사용하는 유저명과 비밀번호는 물론 기밀이 아닌 3,000개 이상의 파일에 접근했다고 언급했습니다. 다만 해커들은 제재와 정보 및 국제 문제에서 재무부의 역할 파악에 초점을 맞췄고 내부 이메일이나 기밀 시스템에는 침투하지 못했다고 설명했습니다.재무부는 해당 사건에 대해 여러 정황을 토대로 중국 정부가 후원하는 APT(Advanced Persistent Threat / 지능형 지속 위협) 행위자의 소행으로 분석했습니다. 하지만 미국이 밝힌 중국의 공격은 이 뿐만이 아니었습니다. 미 연방수사국(FBI)이 중국의 사이버 공격과 관련하여 중국 당국의 지원을 받는 것으로 알려진 볼트 타이푼(Volt Typhoon), 솔트 타이푼(Salt Typhoon), 플랙스 타이푼(Flax Typhoon)등 3개의 거대 사이버 스파이 활동 조직을 확보, 그 위협 요인을 제거하거나 피해를 복구 중이라는 보도가 월스트리트 저널을 통해 보도된 바 있었습니다.미국을 대상으로 하는 중국의 대규모 해킹 공격가장 최근 적발된 사이버 공격집단인 플랙스 타이푼은 중국 기업 '인티그리티 테크놀로지 그룹'의 지원을 받는 사이버 해커 조직입니다. 지난 1월 4일 미 재무부가 성명을 통해 발표한 내용도 이런 내용을 뒷받침합니다. 재무부는 "Integrity Technology Group(이하 인티그리티)이 중국 정보국의 지시를 받는 대규모 해킹그룹 Flax Typhoon(플랙스 타이푼)을 지원했다"고 발표했습니다. 인티그리티는 중국 베이징에 위치한 기업으로 중국 정부와 대규모 계약 관계에 있는 회사인데, 이 집단은 미국과 베트남, 루마니아 등 19개국에서 26만개가 넘는 소규모 사무실과 홈오피스 네트워크망, 사물인터넷(loT) 등에 악성 소프트웨어를 심는 방식으로 활동해왔습니다. 심지어 솔트 타이푼은 미 법무부의 감청 시스템에까지 파고들어 전화번호 데이터 등 민감한 정보를 빼냈다는 의혹도 제기됐습니다.중국 정부의 반박과 미국측 사이버 공격에 대한 갈등 양상이에 대해 중국도 강하게 반격에 나섰습니다. 중국 정부는 미 재무부의 발표에 대해 노골적으로 불만을 표하며 인터그리티와 플랙스 타이푼 간 의혹과 관련해 "정치적 목적에서 비롯된 허위 정보"고 반격했습니다. 또한 중국 국가인터넷응급센터(CNCERT)는 "2023년 두 차례에 걸쳐 미국이 첨단 기술 기업을 대상으로 사이버 공격을 감행, 대량의 무역 비밀이 유출됐다"고 발표했습니다. 특히 첨단 소재 연구소와 지능형 에너지 기업이 공격 대상이었다고 밝혔습니다.미국과 중국의 이런 날 선 해킹 공방은 단순한 사이버 공격을 넘어 총체적 갈등의 연장선으로 보이는데요. 단순히 갈등 구도를 떠나 미국 정부는 중국이 자국 정부와 연관된 해커들을 활용해 대규모 스파이 활동을 벌이고 있을 것이라는 추정 하에 실제로 조사에 나서는 등 이를 기정사실화하고 있습니다. 이러한 상황에서 트럼프 행정부가 공식 출범하면 더 강경하게 대중국 보복 조치에 나설 가능성이 매우 높아 보입니다.트럼프 정부 출범으로 예상되는 중국 제재조치 중국에 대한 미국의 사이버전쟁 구도 역시 어느 정도 알려지고 있는데요. 뉴욕타임스에 따르면 미국 상무부는 중국전신(中國電信)의 미국 내 사업을 전면 금지하는 절차에 돌입했다고 합니다. 실제 미국 상무부는 중국전신 미국 법인(China Telecom Americas)에 제재 절차의 근거가 적시된 예비조사 결과를 통보, 여기에는 중국전신 미국법인의 미국 통신망 잔류와 클라우드 서비스 제공이 미국의 국가안보에 위협이 된다는 내용이 구체적으로 담겨 있다고 합니다. 이 같은 처분은 트럼프 정부의 출범과 함께 단행될 것이 거의 확실해 보입니다.이 사건 이후 백악관의 제이크 설리번 국가안보 보좌관과 앤 노이버거 사이버 및 신흥 기술 담당 국가안보부 보좌관은 미국 주요 통신사 경영진을 초청해 해킹 관련 정보 공유 회의를 열고, 참석자들은 중국의 사이버 공격 표적은 미국 정부 네트워크는 물론이고 미국 업계 전체를 대상으로 하고 있다고 했습니다. 심지어 J.D. 밴스 부통령 당선인은 자신의 휴대전화가 중국 해커에 의해 해킹 당했다고 말하기도 했습니다. 실제로 AP통신은 지난 10월 25일 중국 해커들이 밴스 부통령 후보뿐 아니라 도널드 트럼프 대통령 후보의 휴대전화에 대해 해킹을 시도했다고 보도한 적 있습니다.그 뿐만이 아닙니다. 차기 백악관 국가안보 보좌관으로 지명된 마이크 왈츠 연방 하원의원은 현지시간 15일, 중국의 해킹 공격에 강력한 경고를 보냈는데요. 그는 미 CBS와의 화상 인터뷰에서 중국이 최소 8개의 미국 통신회사를 해킹해 고위 당국자와 정치인의 통신 기록에 접근했다는 당국의 발표에 대해 "완전히 용납할 수 없는 일이고, 훨씬 더 강력한 입장을 취해야 한다"라 하며, "우리는 공격을 가하고 계속 우리의 데이터를 훔치고 염탐하는 민간 및 국가 행위자에게 더 비싼 비용과 대가를 부과해야 한다"고 강조했습니다.미중 양국의 사이버 공격에 대한 긴장과 갈등 고조VOA 역시 미중 충돌과 대비하여 중국 해커들이 사이버전을 준비하고 있다는 모건 애덤스키 미국 사이버사령부 사무총장의 발언을 인용하여 작년 11월 있었던 사이버워콘 보안 컨퍼런스 연설에서 중국과 연관된 사이버 작전들이 미국과의 주요 갈등 국면에서 이득을 얻기 위한 목적으로 이뤄지고 있다고 보도했습니다. 모건 사무총장은 중국 연계 해커들이 네트워크를 침해하고 갈등 상황에서 파괴적 공격을 실행하기 위한 준비를 진행해왔으며, 주요 시설의 난방, 환기, 공조 시스템을 조작하고 에너지 및 수도 통제 시스템을 방해하는 등의 잠재적 혼란을 일으킬 수 있다고 했죠. 그러면서 "미국 정부가 중국의 사이버 작전을 약화하고 방해하기 위해 동시다발적이고 공격적이며 동시에 방어적인 활동을 전 세계적으로 실행했다"고 첨언했습니다.그런 이유에서 인지 미국 조 바이든 행정부는 16일(현지시간) 정부, 기업 및 개인 등을 대상으로 한 사이버 공격에 대한 방어 체계 강화를 위한 행정명령을 발표했습니다. 비단 트럼프 행정부뿐 아니라 바이든 행정부도 이를 실재하는 위협으로 보고 있다는 것이죠. 백악관 국가안보회의(NSC)가 이날 공개한 설명자료에 따르면 이번 행정명령은 랜섬웨어 공격을 포함한 사이버 공격자를 처벌하기 위한 제재의 효과성을 강화하도록 했다고 합니다.더욱 강화되는 미국의 보안 기준과 개인정보보호 정책이번 행정명령에 포함된 내용은 강화된 보안 기준을 적용해 소프트웨어를 개발하고 있다는 증거를 요구하고, 개인정보보호를 위한 모바일 운전면허증과 같은 디지털 신분증 및 검증 시스템 도입을 촉진하며, 피싱 방지를 위한 최신 기술 사용을 촉진하고, 이메일과 화상회의를 포함한 연방 통신망 보호를 위한 암호화 사용을 요구했습니다. 또한 미래의 보안 요건 역시 충실히 반영했습니다. 에너지 분야의 중요 인프라에 대한 사이버 방어를 위해 인공지능 기술을 사용하도록 촉진하는 내용과 함께 양자내성암호(PQC) 도입을 가속하는 내용도 포함하고 있죠.바이든 대통령은 이날 행정명령에 서명하면서 "사이버 공격을 통한 악의적인 활동은 미국의 국가 안보, 외교 정책, 경제에 계속해서 비정상적이고 특별한 위협을 가하고 있다"면서 "제가 발표한 행정명령 제9조는 이러한 국가적 비상사태를 해결하고 미국과 동맹 및 파트너국에 대한 사이버 공격을 통한 악의적인 활동의 증가 및 진화하는 위협으로부터 보호하기 위한 것"이라고 밝혔습니다.미중 사이버 분쟁은 이제 더 이상 경고나 아젠다, 헤게모니 확보 차원에서 요구되는 이슈가 아닙니다. 특히나 사이버공격의 특징 상, 온라인 상태만 되어 있다면 국적을 가리지 않고 피해를 입을 수 있기에 양국 사이에서 조율을 해야만 하는 한국의 경우는 보안 사고나 유출에 더욱 주의해야 할 것입니다.

Jan 23 2025